- Startseite

- /

- Artikel

Installieren Sie die Webex-App mit Microsoft Intune auf verwalteten Geräten

In diesem Artikel

In diesem Artikel Feedback?

Feedback?Als Administrator können Sie die Webex-Integration mit Intune verwenden, um die Webex-App vom Microsoft Intune Endpoint Manager aus bereitzustellen und zu verwalten.

Übersicht

Webex unterstützt die Integration mit Enterprise Mobility Management (EMM) wie Microsoft Intune, einem Cloud-basierten Dienst, der sowohl Mobile Application Management (MAM)- als auch Mobile Device Management (MDM)-Funktionen bietet.

Mam-Software ermöglicht Ihnen die Bereitstellung, Konfiguration und Steuerung des Zugriffs auf mobile Anwendungen, die in Ihrer Organisation bereitgestellt werden. MDM-Software ermöglicht Administratoren die Überwachung, Verwaltung und Sicherheit von mobilen Unternehmensgeräten, die in Ihrer Organisation verwendet werden. Webex kann über MAM- und MDM-Anwendungen auf persönlichen Geräten und Unternehmenstelefonen registriert und verwaltet werden.

Bereitstellungsoptionen

Webex für Intune– Mithilfe des Intune SDK haben wir Webex für Intune entwickelt, das im App Store und bei Google Play erhältlich ist.

Die Webex-Anwendungs-ID für Intune lautet ee0f8f6b-011c-4d44-9cac-bb042de0ab18.

Webex Intune Intune ermöglicht die Durchsetzung von App-Richtlinien, wie etwa On-Demand-VPN und die Verwendung von geschäftlicher E-Mail. Benutzer laden Webex Intune herunter und anschließend steuert die Intune-Anwendungsschutzrichtlinie ihren Zugriff auf die Webex Intune-App und die Freigabe von Unternehmensdaten.

Die Geräteregistrierung ist optional, wenn Sie Webex Intune bereitstellen möchten; sie kann auf verwalteten und nicht verwalteten Geräten verwendet werden.

EMM mit Mobile Device Management– Alle Mobilgeräte und Unternehmensanwendungen werden in der MDM-Anwendung registriert und von ihr verwaltet.

In diesem Bereitstellungsmodell fügt der Administrator die Webex Intune-Anwendung zum Intune-App-Katalog hinzu und weist sie Benutzern oder Geräten zu (siehe Webex für Android hinzufügen und Webex für iOS hinzufügen in diesem Artikel). Die Richtlinien zum Schutz der app gelten auf Geräte- oder Profilebene. Diese Richtlinie legt eine Reihe von Regeln fest, um den Zugang zu Webex Oder die gemeinsame Nutzung von Unternehmensdaten zu steuern.

Sie können auch Gerätebeschränkungen konfigurieren, um die Datenfreigabe von iOS-Geräten aus zu steuern.

Siehe Erstellen einer Anwendungsrichtlinie in diesem Artikel.

EMM mit Mobile Application Management– In diesem Bereitstellungsmodell sind die Mobilgeräte nicht im Intune-Portal registriert.

-

Benutzer können die Webex Intune-App direkt aus dem App Store für iOS-Geräte und von Google Play für Android-Geräte herunterladen. Die App-Schutzrichtlinie gilt auf Anwendungsebene. Die Richtlinie kontrolliert die Zugriffsanforderungen für Anwendungen, wie z. B. PIN für den Zugriff, und steuert das Teilen von Daten aus WebexZugriff.

-

Eine weitere Möglichkeit besteht darin, ein App-Wrapping-Tool zum Wrappen der Webex-App zu verwenden. Die gewrappten Anwendungsdateien ermöglichen einer MAM-Anwendung, zu steuern, wie Apps auf einem Mobilgerät verwendet werden können. Benutzer können die gepackte und von MAM verwaltete Version der Webex-App aus dem unternehmenseigenen App Store oder dem MAM-App-Repository herunterladen. Die Anwendungsschutzrichtlinie steuert das Teilen von Unternehmensdaten aus der wrapped-Anwendung.

Siehe Erstellen einer Anwendungsrichtlinie in diesem Artikel.

Wrapped-Versionen der Webex-Apps (. IPA-Dateien für iOS und . ANTIVIRUS-Dateien für Android) sind im Programm für die Verwaltung mobiler Anwendungenverfügbar.

Zu beachtende Dinge

-

Stellen Sie sicher, dass Sie über Microsoft Endpoint Manager Admin Center-Zugriff verfügen.

-

Benutzer muss über einen Webex-Account verfügen.

-

Stellen Sie sicher, dass die Nutzer in Ihrem Active Directory erstellt werden und Ihnen Lizenzen zugewiesen wurden.

-

Wenn Android-Geräte eingeschrieben sind, stellen Sie sicher, dass sie in Zusammenarbeit mit einem Arbeitsprofil registriert sind und mit den Compliance-Richtlinien Ihrer Organisation konform sind.

Webex für Android hinzufügen

| 1 |

Melden Sie sich bei Microsoft Endpoint Manager Admin Centeran. |

| 2 |

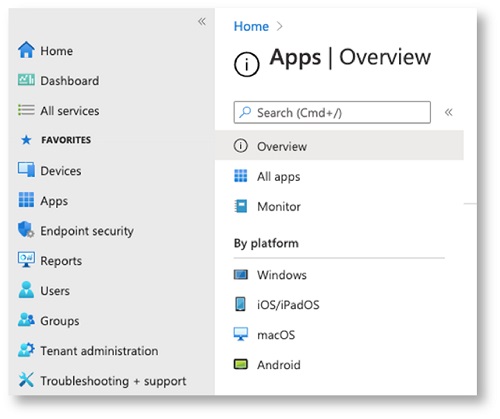

Wählen Sie im linken Bereich Apps und unter Plattform Android aus. |

| 3 |

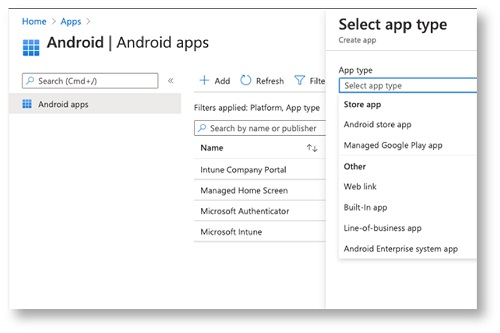

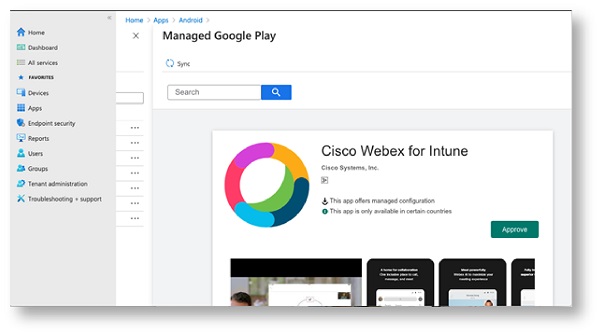

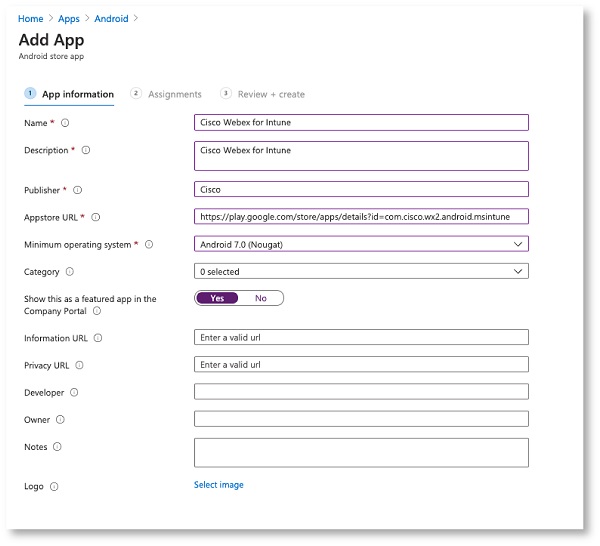

Klicken Sie auf Hinzufügen.

Webex für Intune kann über die Store-App auf zwei Arten bereitgestellt werden:

|

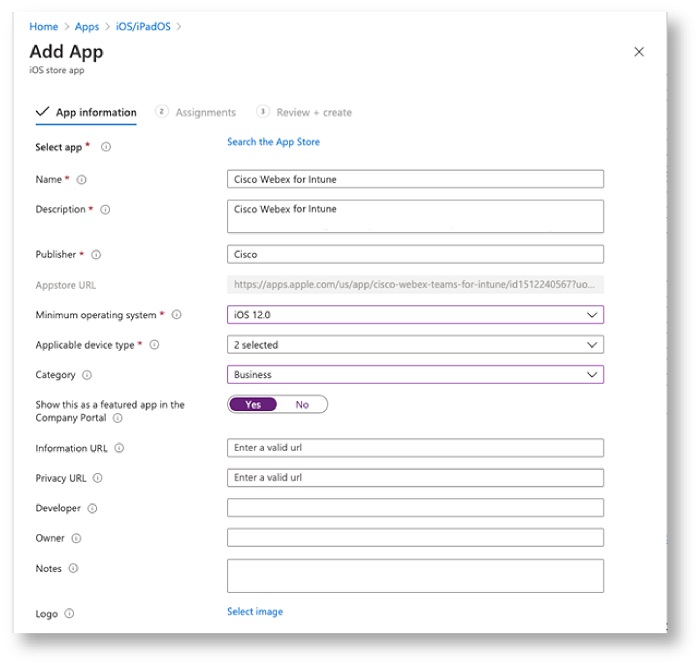

Webex für iOS hinzufügen

| 1 |

Melden Sie sich bei Microsoft Endpoint Manager Admin Centeran. |

| 2 |

Wählen Sie im linken Bereich Apps und unter Plattform iOS/iPadOSaus. |

| 3 |

Klicken Sie auf Anwendung hinzufügen und wählen Sie iOS Store-App. |

| 4 |

Suchen Sie nach Cisco Webex für Oder , geben Sie die folgenden Informationenein:

Wählen Sie für iPadOS Mindestbetriebssystem als 13.1 und höher |

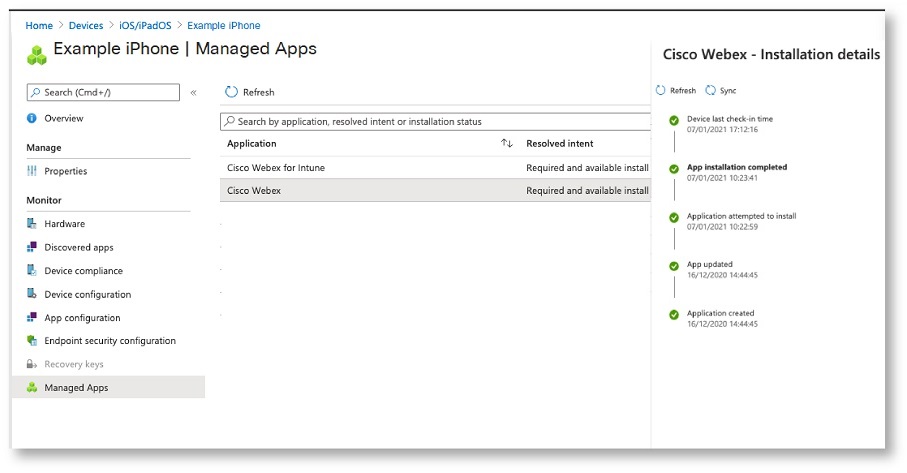

Anwendungsinstallationsstatus prüfen

| 1 |

Melden Sie sich bei Microsoft Endpoint Manager Admin Centeran. |

| 2 |

Wählen Sie im linken Bereich Geräte und wählen Sie aus Android oder iOS. |

| 3 |

Wählen Sie das Gerät aus, auf dem Sie Webex installiert haben, klicken Sie auf Managed Appund suchen Sie dann nach Cisco Webex für Intune.

|

| 4 |

Überprüfen Sie den Installationsstatus. |

Erstellen einer App-Konfigurationsrichtlinie

Sie können die Konfigurationsrichtlinie der Apps für Android- und iOS/iPadOS-Geräte konfigurieren. Sie können diese Einstellungen sowohl auf verwaltete Geräte als auch auf verwaltete Anwendungen anwenden. Die Webex-App prüft auf diese Einstellungen, wenn Benutzer die App zum ersten Mal auf ihren Mobilgeräten ausführen. Die Konfigurationseinstellungen der App für die App werden angewendet, um die App dann mit der App-Konfiguration und -Verwaltung anzupassen.

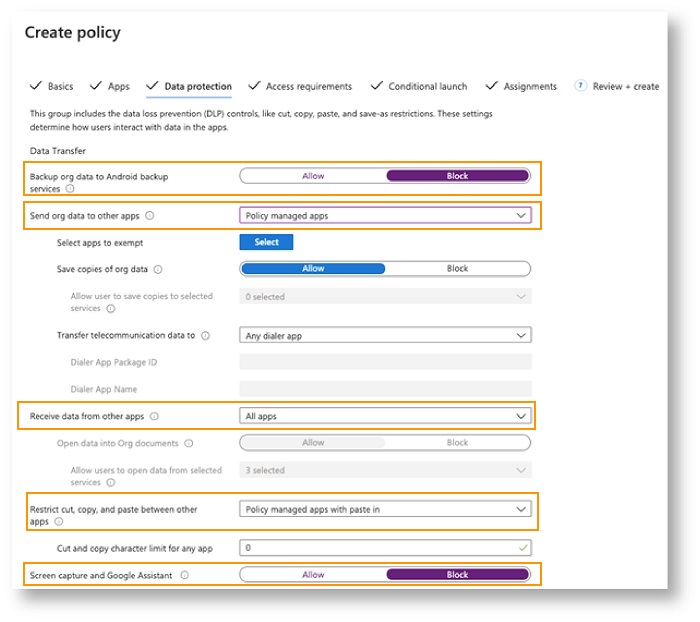

Erstellen einer Anwendungsrichtlinie

Anwendungsschutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation sicher bleiben oder in einer verwalteten App enthalten sind. Eine Richtlinie kann eine Regel sein, die erzwungen wird, wenn der Benutzer versucht, auf Unternehmensdaten zuzugreifen oder diese zu verschieben, oder eine Reihe von Aktionen, die verboten oder überwacht werden, wenn sich der Benutzer in der App befindet. App-Schutzrichtlinien sind für MDM-verwaltetes Webex für Intune und umschlossene Anwendungen (IPA- und APK-Dateien) verfügbar.

Wenn Sie über eine bestehende Richtlinie zum Schutz von Anwendungen verfügen, können Sie dieselbe Richtlinie verwenden und sie dem Nutzer zuweisen. Sie können auch mit den folgenden Schritten eine neue App-Schutzrichtlinie erstellen.

Weitere Informationen zu diesem Verfahren finden Sie in der Microsoft-Dokumentation.

| 1 |

Melden Sie sich bei Microsoft Endpoint Manager Admin Centeran. |

| 2 |

Wählen Sie im linken Bereich Apps und klicken Sie auf App-Schutzrichtlinien. |

| 3 |

Wählen Sie Richtlinie erstellen aus und wählen Sie Android oder iOS. |

| 4 |

Geben Sie einen Namen für die Schutzrichtlinie ein und klicken Sie auf Weiter. |

| 5 |

Wählen Sie den Zielgerätetyp aus: Verwaltet oder Nicht verwaltet. |

| 6 |

Klicken Sie auf Öffentliche Apps auswählenund geben Sie |

| 7 |

Wählen Sie eine entsprechende Option aus und klicken Sie auf Weiter. |

| 8 |

Wählen Sie unter Datenschutzdie unten angegebenen Einschränkungen aus. Weitere Informationen finden Sie unter Datenschutzeinstellungen : |

| 9 |

(Optional) So erstellen Sie Ausnahmen von der Richtlinie: Wählen Sie Apps zum Ausnehmen aus. Verwenden Sie diese Option, wenn Sie Ausnahmen für Webex-Anwendungen konfigurieren müssen. Sie können auswählen, welche nicht verwalteten Apps Daten zu und von verwalteten Apps übertragen können. Verwenden Sie für nicht verwaltete Webex-Anwendungen die folgenden Zeichenfolgen für das Feld Wert in der Ausnahmeliste Ihrer Richtlinie:

|

| 10 |

Nachdem Sie die Einstellungen vorgenommen haben, klicken Sie auf Weiter. |

| 11 |

Konfigurieren Sie unterZugriffsanforderungen eine PIN und Anmeldedatenanforderungen. |

| 12 |

Klicken Sie für denbedingten Start auf Weiter . |

| 13 |

Weisen Sieunter Zuweisungen die Strategie einer Webex-Benutzergruppe zu und klicken Sie auf Weiter. |

| 14 |

Überprüfen Sie die eingegebenen Einstellungen und klicken Sie auf Erstellen. |

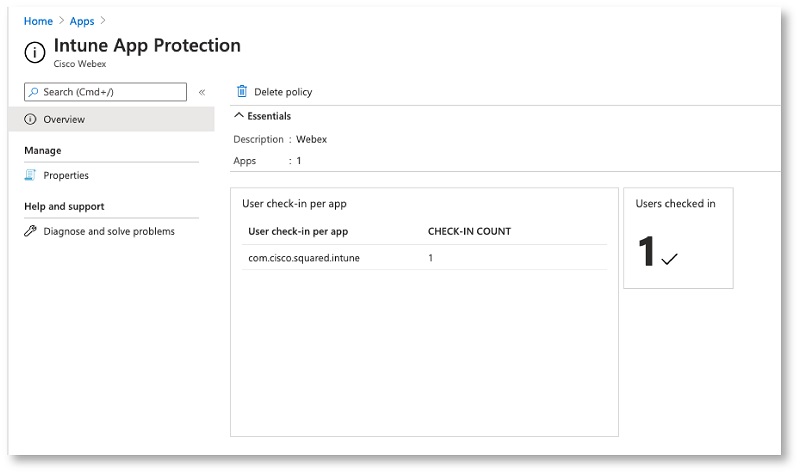

Richtlinie zum Schutz der Anwendung überprüfen

| 1 |

Melden Sie sich bei Microsoft Endpoint Manager Admin Centeran. |

| 2 |

Wählen Sie im linken Bereich Apps und klicken Sie auf App-Schutzrichtlinien. |

| 3 |

Wählen Sie die App-Schutzrichtlinie aus, die Sie überprüfen möchten, und stellen Sie sicher, dass die Benutzer angemeldet sind und die Richtlinie angewendet wird.

|

Benutzerzugriff genehmigen

| 1 |

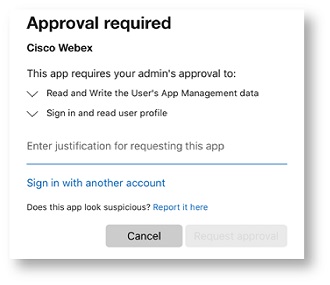

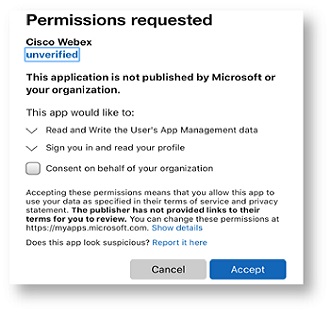

Benutzer werden bei der erstmaligen Anmeldung bei Webex aufgefordert, um Zugriff zu bitten.

|

| 2 |

Administratoren können Benutzern die Berechtigung erteilen, über die Azure Enterprise-App auf die App zu zugreifen.

|

Unterstützte Strategien

MicrosoftBock unterstützt die folgenden Richtlinien mit Webex fürBock auf verwalteten Geräten:

-

Passcode/TouchID– Ermöglicht Benutzern, einen Passcode oder eine TouchID einzurichten. Der Benutzer wird aufgefordert, einen Passcode einzugeben, wenn er die Webex-App von einem Mobilgerät aus startet.

-

Maximale PIN-Versuche– Definieren Sie die maximale Anzahl falscher PIN-Eingaben durch einen Benutzer.

-

Verwaltet Open-In/Document Teilen– Erlaubt die Freigabe von Dokumenten aus Webex für Intune für andere richtlinienverwaltete Apps.

-

App-Backup verhindern– Verhindern Sie, dass Benutzer Webex-Daten im Android-Backup-Dienst oder in iCloud für iOS speichern.

-

Bildschirmaufnahme deaktivieren– Blockieren Sie die Bildschirmaufnahme und die Funktionen des Google-Assistenten. Verwenden Sie für iOS-Geräte die Option "iOS-Beschränkungen" in Oder.

-

App per Fernzugriff löschen– Ermöglicht Administratoren, Webex für Intune per Fernzugriff von einem Mobilgerät aus zu löschen.

-

Kopieren und Einfügen deaktivieren– Verhindern Sie, dass Benutzer zwischen Webex für Intune und anderen Apps kopieren und einfügen. Sie können jedoch das Kopieren und Einfügen in andere von Unternehmensrichtlinie verwaltete Anwendungen zulassen.

-

Deaktivieren des Speicherns von Kopien der Organisationsdaten– Verhindern Sie, dass Benutzer Webex für Intune-Daten auf lokalen Geräten speichern. Administratoren können Dienste wie OneDrive oder SharePoint auswählen, um Webex für Geschäftsdaten zu speichern.

-

Entsperrte Geräte– Verhindern Sie, dass Benutzer Webex für Intune auf Geräten ausführen, die entsperrt wurden (Jailbreak oder Rooting), um Administrator- oder Root-Zugriffskontrollen zu erhalten.

-

Mindestversion der App– Definieren Sie die Mindestversion, die für die Ausführung von Webex für Intune auf Mobilgeräten erforderlich ist.

Bekannte Einschränkungen

Auswirkungen der PIN-Richtlinieneinstellung auf Benachrichtigungen

Wenn Sie die PIN-Anforderung in Ihrer App-Schutzrichtlinie aktivieren, verpassen manche Benutzer möglicherweise Anrufe oder Benachrichtigungen. Das Intune SDK sperrt die App hinter der erforderlichen PIN oder dem biometrischen Tor, das durch diese Richtlinie erzwungen wird. Dadurch wird verhindert, dass Benachrichtigungen vollständig verarbeitet oder angezeigt werden, bis diese Prüfungen umgangen werden.