Webex Edge Connect

フィードバックがある場合

フィードバックがある場合Edge Connect は、Equinix または Megaport のいずれかのクラウド エクスチェンジ プロバイダーを活用して、プライベート ネットワーク ピアリング接続を介して顧客のルーティング エッジを Webex バックボーンのエッジ ルーターにシームレスにリンクします。このピアリング接続により、帯域幅と直接接続が保証され、ネットワーク遅延、パケット損失、ジッターが削減されるため、通話、コンタクト センター エージェント、会議ユーザーのエクスペリエンスが大幅に向上します。

顧客構内機器と Webex プロバイダー エッジ ルーター間の接続により、低遅延が保証されます。一般的なガイドラインとして、Webex サービスにアクセスするには、お住まいの地域の Webex Edge Connect オンランプ データ センターに接続します。国内または国際ネットワークを持つ大規模な顧客は、遅延をさらに短縮するために、地域的に Webex とのピアリングを検討する必要があります。

クラウド エクスチェンジ プロバイダーのファブリック ワークフローに関する参考情報については、 https://docs.equinix.com/ または https://docs.megaport.comのドキュメントをご覧ください。

ネットワーク遅延は、Webexユーザー エクスペリエンスにネガティブな影響を与えます。遅延は地理的な場所、インターネットの経路指定パターン、ユーザー接続方法(LAN 対 WiFi)、および各接続ポイント間のネットワークパスの全体的な健全性に応じて影響を受ける場合があります。

また、Edge Connect の設計と展開に関する詳細情報を提供する Webex Meetings、Calling Multi-Tenant、および Dedicated Instance 向けの Webex Edge Connect 向け Cisco Preferred Architectureも参照してください。

| 改訂日 | 新規または変更された情報 |

|---|---|

| 2025年6月9日 |

|

| 2024年9月20日 |

このドキュメントの更新と前回の更新は、BGP によってアドバタイズされたルートを一致させることを目的としています。 Webex Meetings に追加された IP 範囲 (シアター別):

Webex Calling に追加された IP 範囲 (シアター別):

Webex パブリック IP ブロック範囲 (シアターおよびソリューション別)に注記を追加しました。 |

| 2024年8月28日 |

Webex Meetings に追加された IP 範囲 (シアター別):

Webex Calling に追加された IP 範囲 (シアター別):

Webex Meetings から削除された IP 範囲 (シアター別):

Webex Calling から削除された IP 範囲 (シアター別):

|

| 2024年8月1日 |

Webex Calling に追加された IP 範囲 (シアター別):

|

| 2023 年 8 月 14 日 |

次の IP 範囲は 2023 年 9 月 15 日に有効になります。 Webex Meetings に追加された IP 範囲 (シアター別):

|

| 2023年7月17日。 |

Webex Meetings に追加された IP 範囲 (シアター別):

Webex Meetings から削除された IP 範囲 (シアター別):

|

| 2023年4月12日 |

Webex Meetings に追加された IP 範囲 (シアター別):

|

| 2023年3月28日 | 記事をタブ形式に再構成しました。3月17日からの記事改訂履歴を追加しました。 |

| 2023 年 3 月 17 日 |

Webex Meetings に追加された IP 範囲 (シアター別):

Webex Meetings から削除された IP 範囲 (シアター別):

|

以下は、Edge Connect ピアリングを確立するための基本要件です。

-

Equinix または Megaport Cloud Exchange 上のアクティブな接続とポート。

-

パブリックまたはプライベート境界ゲートウェイ プロトコル (BGP) 自律システム番号 (ASN)。

-

顧客は、BGP ピアリング接続の両側に IP アドレスを提供しました。

-

/30 または /31 プレフィックスのパブリック IP である BGP ピアリング リンク アドレス スペース

-

アドバタイズされたパブリック IP スペース (プロバイダーに依存しない必要があります)

-

パブリックかつプロバイダーに依存しない IP 空間。

-

Edge Connect は、RFC1918 と同様なプライベート プレフィックス アドバタイズメントを受け入れません。

-

BGP とピアリング原理の知識をもつ IT チーム。

-

BGP および 802.1Q タギングの実行が可能なネットワーク デバイス。

-

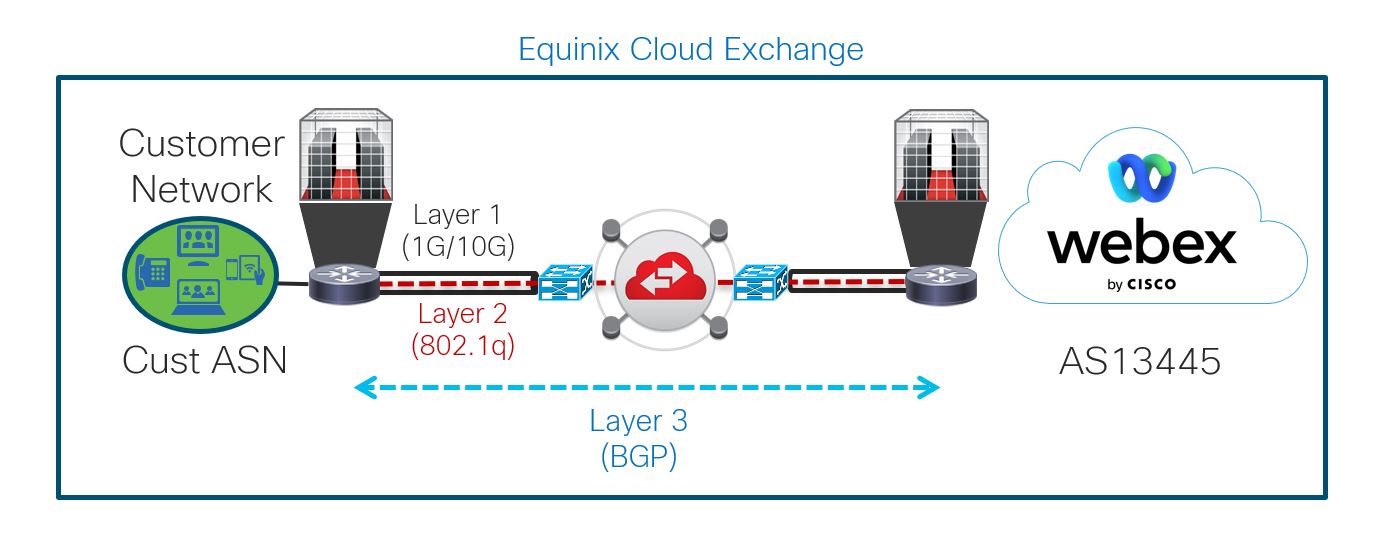

レイヤー1 – 物理接続 EquinixまたはMegaportを介した。

-

レイヤー2 – データリンク接続 EquinixまたはMegaport経由。

-

レイヤー 3 – ネットワーク接続 Equinix または Megaport Cloud Fabric を介して Webex と接続。

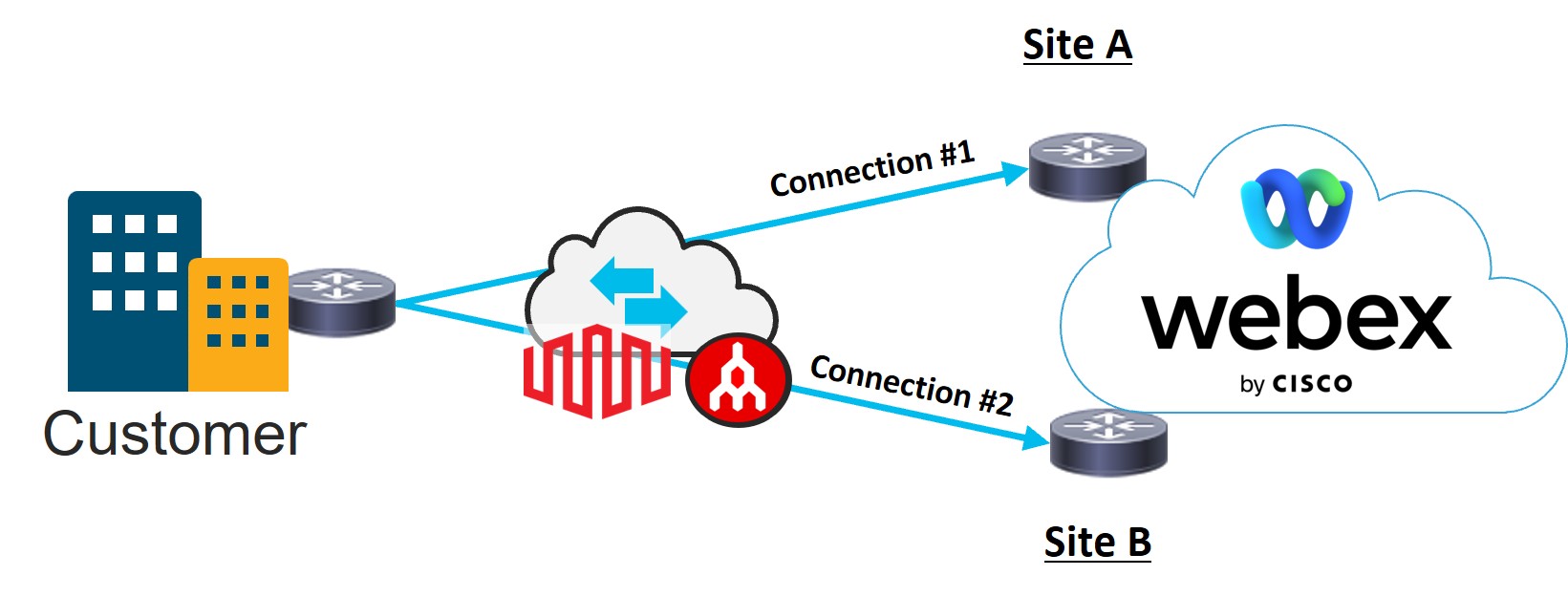

Edge Connect をセットアップするには、まず Equinix または Megaport の担当者と協力して次の 2 つのタスクを実行する必要があります。物理的接続の確立とデータリンク接続の確立。これらのタスクが完了したら、3 番目のタスクに続行できます。 Webex Edge Connect Portalを介して Webex とのネットワーク接続を確立します。

ダイアグラムは、対9応するタスクで Edge Connect を構成するためにセットアップしなければならないレイヤー 1、レイヤー 2、およびレイヤー 3 接続を示します。

物理的な接続

物理接続とデータリンク接続を設定するには、Equinix または Megaport の担当者に相談する必要があります。Edge Connect の物理的な接続性をプロビジョニングするために使用できる 3 つの方法があります。

-

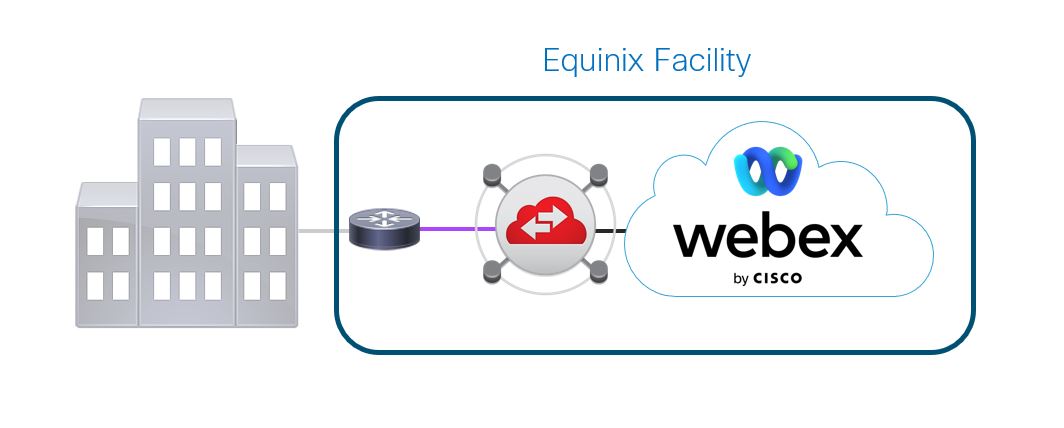

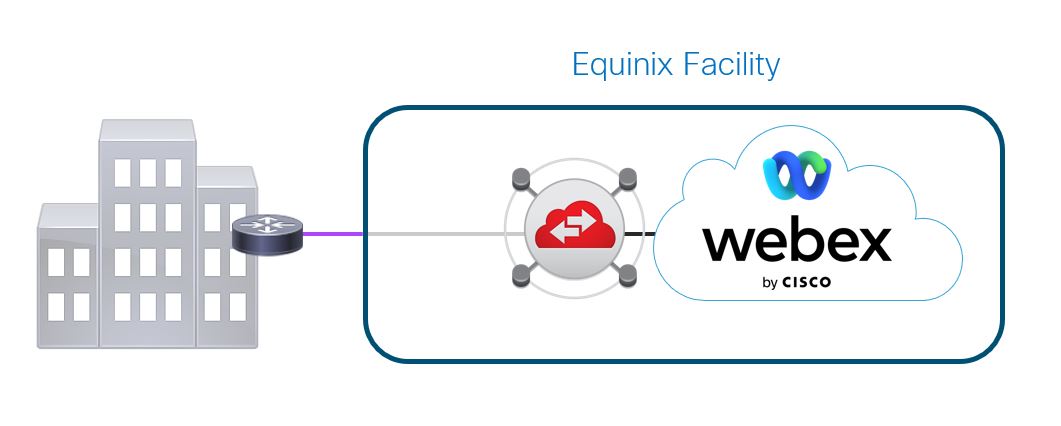

Equinix または Megaport のローカル ファシリティは、Equinix または Megaport ファシリティ内のルータとファブリック スイッチ間を相互接続します。下の紫色の部分は、ケージとファブリック スイッチ間で確立する必要がある接続を示しています。

これらは、顧客が Webex バックボーンに接続できるデータ センターです。

北米

国際的な場所

-

米国バージニア州アシュランド

-

米国イリノイ州シカゴ

-

米国テキサス州ダラス

-

ニューヨーク、ニューヨーク、米国

-

サンノゼ、カリフォルニア州、米国

-

カナダ、モントリオール

-

カナダ、トロント

-

オランダ、アムステルダム

-

ロンドン、GB

-

フランクフルト、DE

-

シンガポール、SG

-

シドニー、AU

-

東京、JP

-

-

お客様の建物と、Webex クラウドと同じ場所にある最も近い Equinix または Megaport 施設との間に回線を作成するネットワーク接続。下の紫色の部分は、お客様の建物と Equinix または Megaport 施設との間に確立する必要がある接続を示しています。

-

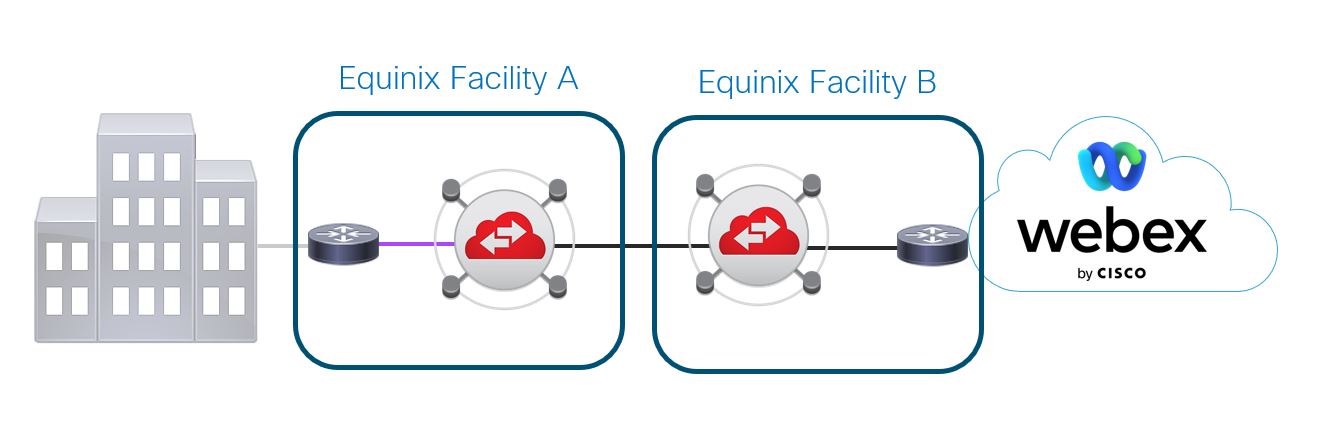

建物の近くに Equinix または Megaport 施設 (Facility A) がありますが、Webex クラウドと同じ場所に配置されていません。建物と Facility A の間に回線を作成できます。その後、Equinix または Megaport は、自社のネットワークを使用して、Facility A を Webex クラウドと同じ場所にある施設である Facility B に接続します。

下の画像の紫色のセグメントとクラウドは、施設 A のクラウド エクスチェンジ プロバイダー ファブリック、つまり最も近い Equinix または Megaport 施設と Equinix または Megaport コロケーション施設間の接続回線に対して行う必要がある接続を示しています。

Data-link 接続

Webex バックボーンの設定後、Cisco から提供されるサービス キーを使用して、Cloud Exchange プロバイダーの Web サイトから Webex へのイーサネット仮想回線接続をプロビジョニングする必要があります。

接続を作成する方法については、 Webex Meetings、Calling Multi-Tenant、および Dedicated Instance 向けの Webex Edge Connect の Cisco Preferred Architecture を参照してください。

接続を作成する方法については、 Webex Meetings and Calling の Webex Edge Connect 向け Cisco Preferred Architecture を参照してください。

ルート ポリシーの技術的な詳細

-

Webex パブリック BGP ASN は、13445 です。

-

Webex がアドバタイズするプレフィックスの最大長は、/24 です。Webex が受け付けるプレフィックスの最大長は、/29 です。

-

Webex がアドバタイズするルート数は、時間を追って変わる場合があります。顧客は BGP ピアリングの Webex から 500 ルートを許可することをお勧めします。

-

Webex が受け付けるルートの最大数は、100 です。

-

顧客は双方向フォワード検出(BFD)を使用できます。BFD は、Webex Edge ルーターの Edge Connect for Meetings および Calling リンクの場合は 300 ミリ秒 x 3 のデフォルト値で有効化され、Edge Connect for Dedicated Instance リンクの場合は 300 ミリ秒 x 3 のデフォルト値で有効化されます。

-

すべての Webex ルーターは BGP アドバタイズメントに含まれています。

-

NAT、BGP AS-PATH プリペンディング、または事前定義された BGP コミュニティなどの顧客のトラフィック エンジニアリング技術は、Cisco Backbone ないのトラフィックのフローに影響するために利用できます。BGP コミュニティは、Webex 地理的なシアターの間の顧客ルート伝搬範囲を制限するために実施できます。

-

顧客は Webex Looking Glass ポータルを使用して、アドバタイズされた BGP ルートを確認し、ping とトレースルート テストを実行します。

プライベート ASN を使用している場合、AS-PATH プリペンドはサポートされません。これは Edge Connect でプライベート ASN をサポートするために、Webex バックボーン ネットワークに入力した後、Webex は ASN をストリップします。Webex からプライベート ネットワークに向かって戻る BGP ルーティング パスの優先順位に影響を与える代わりに、リンク 優先コミュニティを使用をお勧めします。

シアターおよびソリューション別の Webex パブリック IP ブロック範囲

顧客には /24 以下のプレフィックス長のすべての Webex ルートを受け入れるように奨励しています。ルート アドバタイズメントは時間を追って変更される場合があるため、顧客は IP プレフィックス リストを使用してフィルターをセットアップしてはなりません。プレフィックス リストは純粋に情報提供を目的としています。ファイアウォール ルールを作成するには、 Webex サービスのネットワーク要件 および Webex Calling のポート参照情報 CIDR を使用します。さらに、顧客は BGP コミュニティを使用してカスタム フィルターを作成し、地理的なシアターまたは Webex ソリューション (Webex Meetings または Webex Calling) に基づいてルートを受け入れることもできます。

Webex が新しい IP サブネット範囲をアドバタイズするか、IP サブネットを削除すると、Edge Connect 通知が通知連絡先である Webex Control Hub 管理者に送信されます。これらの電子メールには、ネットワークに変更が発生する日付が反映されます。

Webex Meetings (シアター別)

アメリカ

-

23.89.0.0/18

-

23.89.0.0/20

-

23.89.16.0/20

-

23.89.32.0/20

-

23.89.48.0/20

- 23.89.192.0/20

- 23.89.208.0/20

-

64.68.96.0/19

-

64.68.104.0/21

-

66.163.32.0/19

-

66.163.52.0/24

-

66.163.53.0/24

-

144.196.0.0/19

-

144.196.32.0/20

-

144.196.48.0/20

-

144.196.128.0/19

-

144.196.224.0/20

-

144.196.240.0/20

-

150.253.128.0/18

-

150.253.160.0/21

-

163.129.0.0/19

-

170.72.128.0/18

-

170.72.128.0/20

-

170.72.144.0/21

-

170.72.152.0/21

-

170.72.160.0/20

-

170.72.192.0/19

-

170.133.128.0/19

-

173.243.0.0/20

-

173.39.224.0/19

-

207.182.160.0/19

-

207.182.172.0/22

-

209.197.192.0/19

-

209.197.192.0/21

-

216.151.128.0/19

-

216.151.128.0/20

アジアパシフィック

-

23.89.128.0/20

-

23.89.144.0/20

-

23.89.154.0/24

-

23.89.160.0/20

-

23.89.176.0/21

-

69.26.176.0/20

-

69.26.176.0/24

-

114.29.192.0/23

-

114.29.196.0/23

-

114.29.200.0/22

-

114.29.204.0/22

-

114.29.208.0/21

-

114.29.216.0/21

-

144.196.80.0/20

-

144.196.96.0/20

-

144.196.160.0/20

-

144.196.208.0/20

-

150.253.192.0/19

-

150.253.192.0/21

-

150.253.200.0/21

-

150.253.208.0/21

-

150.253.216.0/21

-

150.253.240.0/20

-

163.129.32.0/22

-

163.129.48.0/20

-

163.129.64.0/20

-

170.133.176.0/23

-

170.133.178.0/23

-

170.133.180.0/22

-

170.133.181.0/24

-

170.133.184.0/22

-

170.133.188.0/22

-

170.72.48.0/21

-

170.72.56.0/21

-

170.72.64.0/20

-

170.72.64.0/21

-

170.72.72.0/21

-

170.72.80.0/21

-

170.72.88.0/21

-

170.72.96.0/20

-

210.4.194.0/23

-

210.4.196.0/23

-

210.4.198.0/23

-

210.4.198.0/24

-

210.4.200.0/22

-

210.4.204.0/22

-

210.4.206.0/23

欧州、中東、アフリカ

-

23.89.64.0/18

-

23.89.64.0/20

-

23.89.80.0/20

-

23.89.96.0/20

-

23.89.112.0/21

-

23.89.120.0/21

-

69.26.160.0/24

-

62.109.192.0/18

-

69.26.160.0/20

-

144.196.64.0/20

-

144.196.112.0/22

-

144.196.116.0/23

-

144.196.118.0/23

-

144.196.176.0/20

-

144.196.192.0/20

-

150.253.224.0/20

-

170.133.160.0/20

-

170.72.0.0/19

-

170.72.0.0/20

-

170.72.16.0/20

-

170.72.16.0/21

-

170.72.24.0/21

-

170.72.32.0/20

-

170.72.32.0/21

-

170.72.40.0/21

-

170.72.112.0/20

-

170.72.208.0/20

Global Anycast

-

66.163.52.0/24

-

66.163.53.0/24

-

69.26.160.0/24

Webex Calling (シアター別)

アメリカ

-

23.89.1.128/25

-

23.89.33.0/24

-

23.89.40.0/25

-

128.177.14.0/24

-

128.177.36.0/24

-

135.84.171.0/24

-

135.84.172.0/24

-

135.84.173.0/24

-

135.84.174.0/24

-

139.177.64.0/24

-

139.177.65.0/24

-

139.177.72.0/24

-

139.177.73.0/24

-

139.177.94.0/24

-

139.177.95.0/24

-

199.19.197.0/24

-

199.19.199.0/24

-

199.59.65.0/24

-

199.59.66.0/24

欧州、中東、アフリカ

-

23.89.76.128/25

-

85.119.56.0/24

-

85.119.57.0/24

-

139.177.66.0/24

-

139.177.67.0/24

-

144.196.114.0/24

-

144.196.115.0/24

-

144.196.70.0/24

-

144.196.71.0/24

-

170.72.0.128/25

-

170.72.17.128/25

-

170.72.29.0/24

-

185.115.196.0/24

-

185.115.197.0/24

オーストラリア、ニュージーランド

-

139.177.70.0/24

-

139.177.71.0/24

-

139.177.76.0/24

-

199.59.64.0/24

-

199.59.67.0/24

アジアパシフィック

-

23.89.154.0/25

-

135.84.169.0/24

-

135.84.170.0/24

-

139.177.68.0/24

-

139.177.69.0/24

-

150.253.209.128/25

次の BGP コミュニティは Webex の受信ルート ポリシーによって尊重され、顧客が Edge Connect リンクの優先度に影響を与えるために使用される場合があります。

リンク優先コミュニティ

-

なし — デフォルト (最も望ましくないパス)

-

13445:200 — Local Preference 200

-

13445:300 — Local Preference 300

-

13445:400 — Local Preference 400

-

13445:500 — Local Preference 500

-

13445:600 — Local Preference 600

-

13445:700 — Local Preference 700

-

13445:800 — Local Preference 800

-

13445:900 — Local Preference 900 (最も望ましいパス)

ルート伝搬範囲コミュニティ

Webex とグローバルピアリングを設定している顧客は、Cisco Webex クラウド内のルート アドバタイズメントをローカルの地理的シアターに制限する必要が出てきます。以下のコミュニティは、Webex ネットワーク全体で、ルート プロパゲーションを制限するために使用できる場合があります。

-

なし — デフォルトはグローバルなリーチ範囲を許可します

-

13445:677 — ローカル シアターの到達を許可します

Webex ルート オリジン コミュニティ

Webex は Webex プレフィックスが発する場所を示すために、BGP コミュニティ タグに適用されます。これは、ロケーション タグに基づいてルート フィルタリングを実行したい場合には便利です。以下の BGP コミュニティは、Webex プレフィックスのオリジンを示します。

Webex Meetings コミュニティ (シアター別)

-

13445:10000 — アメリカ

-

13445:10010 — 欧州・中近東

-

13445:10020 — アジア太平洋

Webex Calling コミュニティ (シアター別)

-

13445:20000 — アメリカ

-

13445:20010 — 欧州・中近東

-

13445:20020 — オーストラリア、ニュージーランド

-

13445:20060 — アジア太平洋

Webex Edge Connect の注文とプロビジョニングのプロセス

Edge Connect for Meetings and Calling または Edge Connect for Dedicated Instance リンクを注文する場合は、全体的なプロセスを理解することが最善です。以下の手順は、注文およびプロビジョニングのプロセス中に実行する必要がある主な項目の概要を示しています。

- お客様は、Equinix または Megaport でアカウントとポートを購入する必要があります。これは、Equinix と Megaport で直接実行されます。

- Webex Edge Connect を購入します。

- すべての販売、顧客、パートナー、技術情報は、Cisco Edge Connect Request ポータルの Web ページに入力されます。

- Webex エッジ ルータは、提供された情報と、さまざまなデータ センターへの適切なバックボーン接続に基づいて構成されます。

- 顧客は からメールを受け取ります csg-peering@cisco.com をサービスキーで入力します。顧客は、Equinix または Megaport の Web サイトでサービス キーを入力します。

- 顧客がエッジ ルーターを構成します。

- 顧客ルータと Webex ルータの間に IP 接続が確立されます。

CCW を使用して Webex Edge Connect を注文するには、以下の手順に従います。

| 1 |

CCW 注文サイトに移動し、[ログイン] をクリックしてサイトにサインオンします。 |

| 2 |

見積もりを作成します。 |

| 3 |

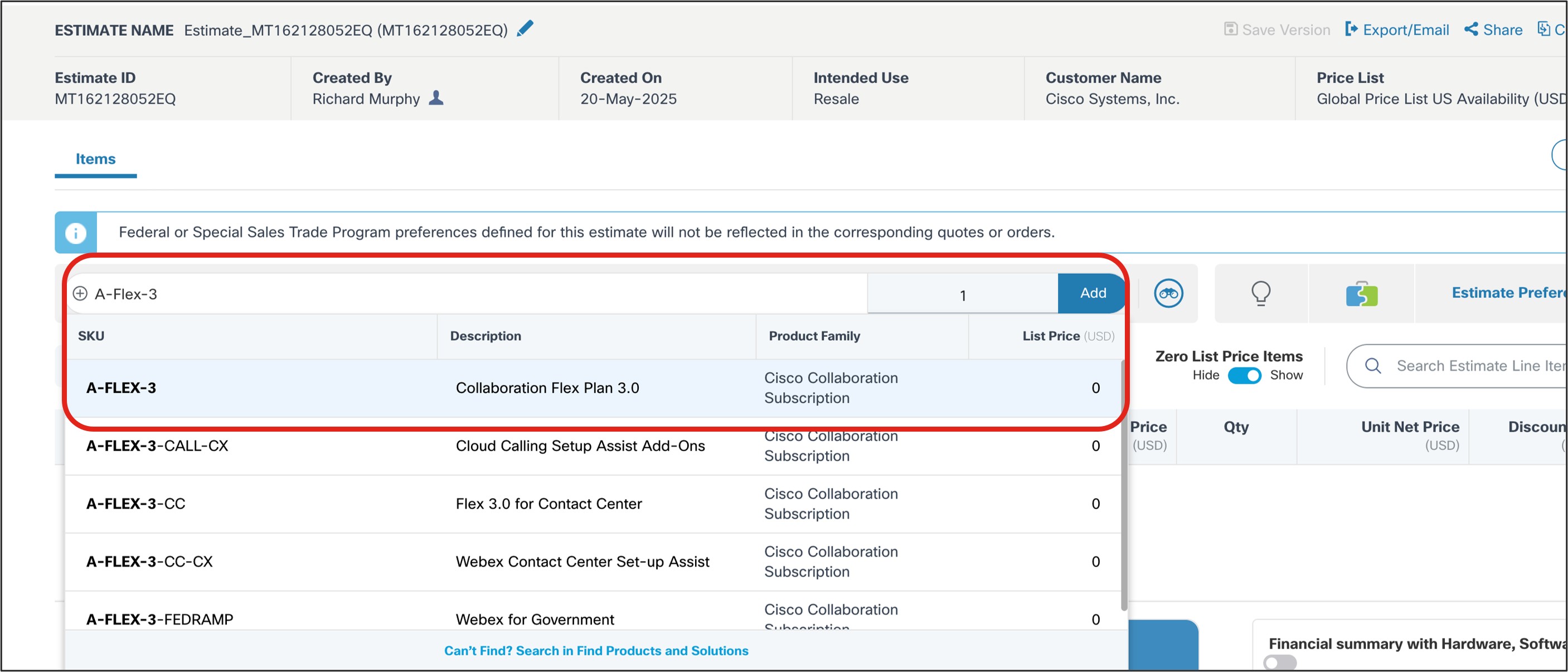

「A-FLEX-3」SKUを追加します。  |

| 4 |

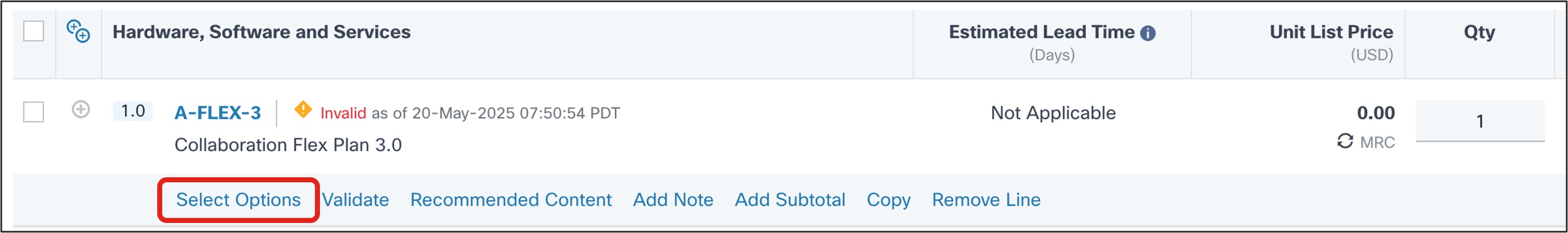

オプションの選択をクリックします。  |

| 5 |

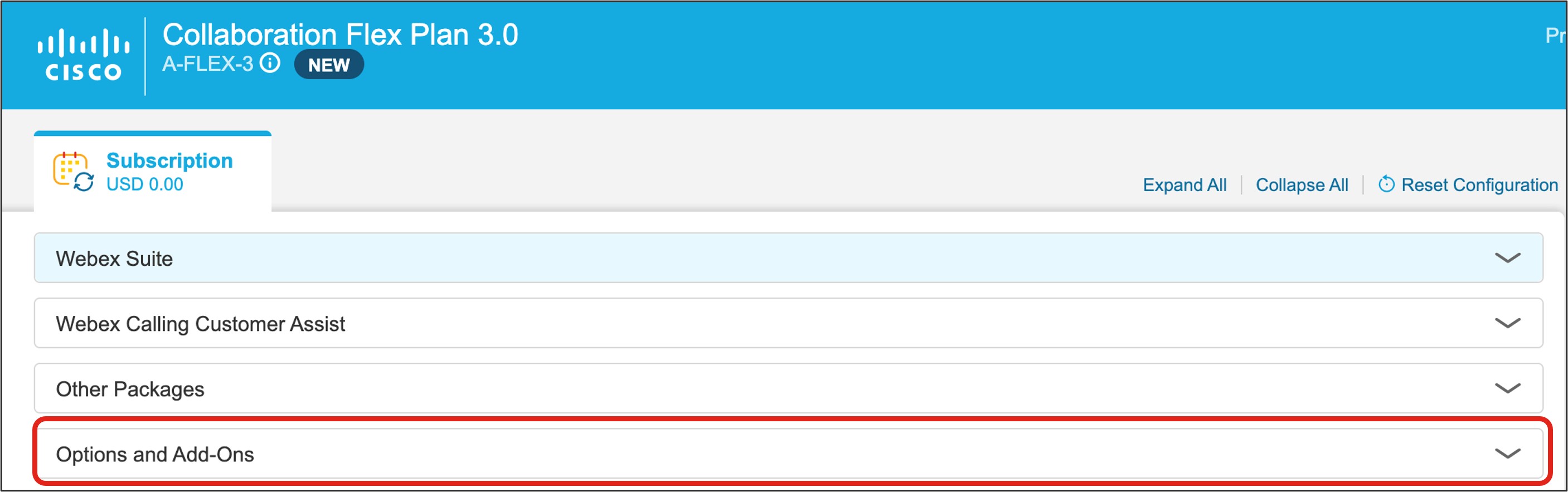

表示される「サブスクリプション」タブで、 オプションとアドオンを選択します。  |

| 6 |

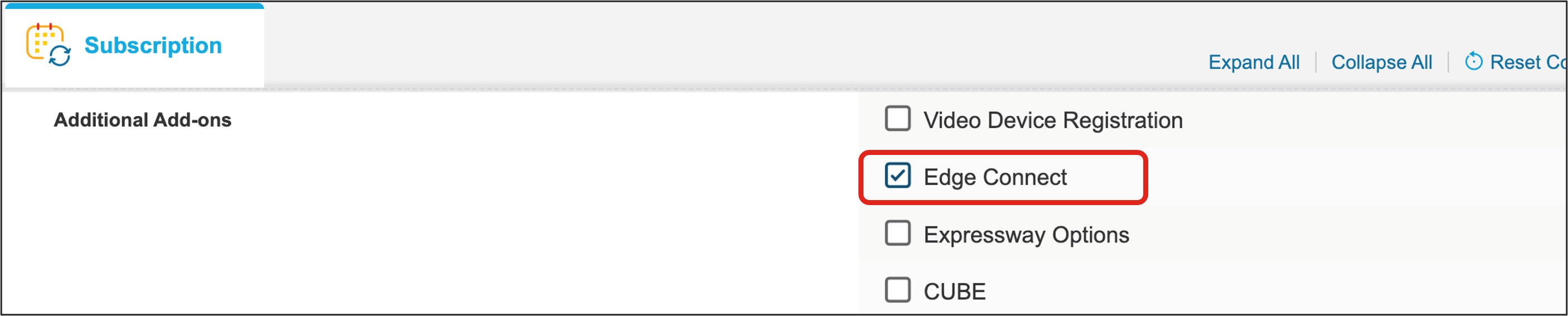

追加アドオンの下で、 Edge Connectの横にあるチェックボックスをオンにします。  |

| 7 |

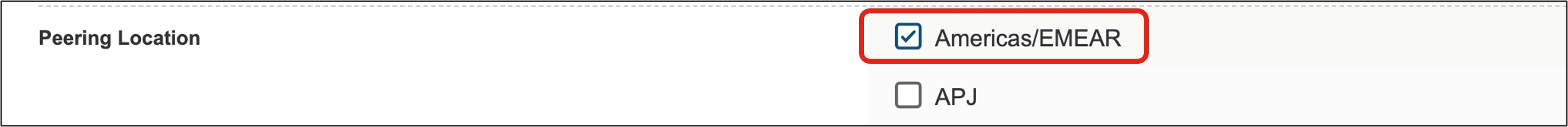

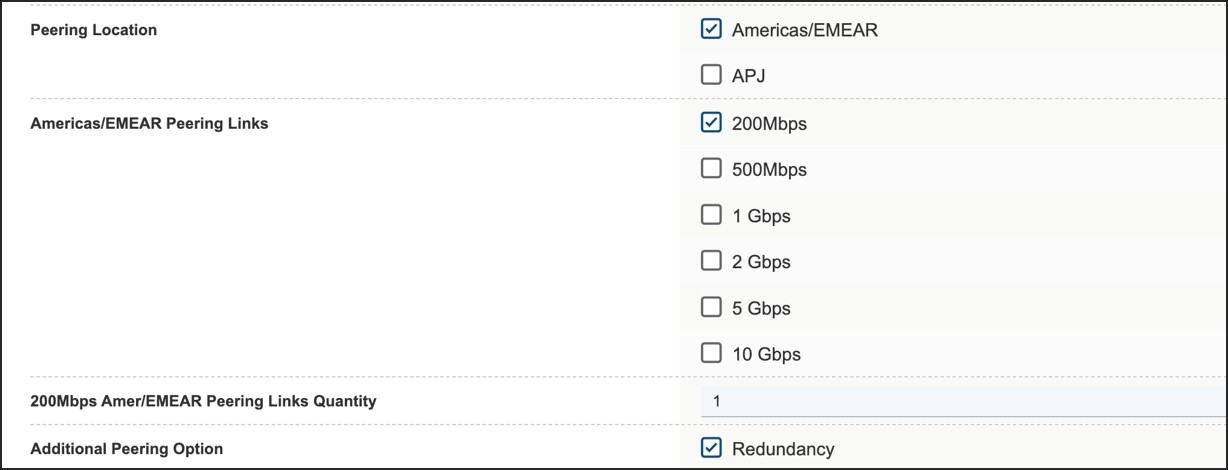

場所を選択の下で、設定したい場所を選択します。 Americas/EMEAR and/or APJ.  |

| 8 |

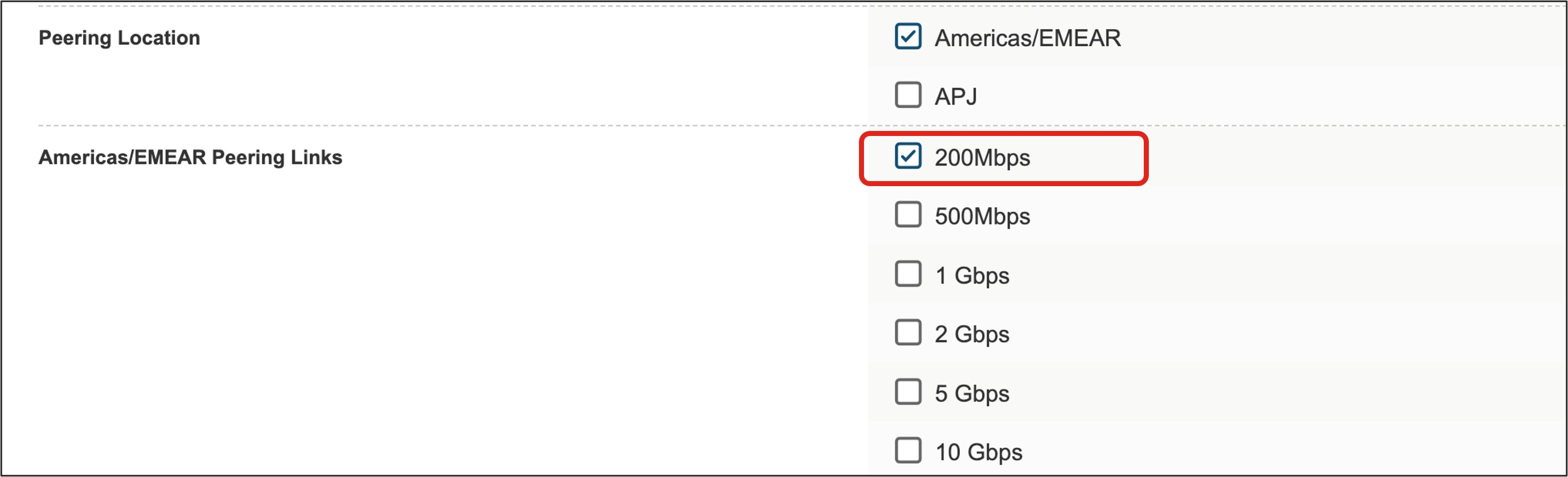

接続場所を選択した後、リンク帯域幅を選択します。  冗長オプションにより、Edge Connect for Meetings and Calling リンク用の Webex バックボーンへの割引された 2 番目の接続、または Edge Connect for Dedicated Instance (Meetings、Calling、および DI) リンクまたは Dedicated Instance のみのリンク用の 2 番目のリンク (料金に含まれています) のいずれかが可能になります。この冗長リンクは、Webex バックボーンへの 2 番目の接続として機能し、最初の接続とは異なる地理的領域にある別の Webex データセンターに接続します。Edge Connect for Dedicated Instance リンクの場合、アーキテクチャ内のサービス冗長性を確保するために、注文時に冗長性チェック ボックスを選択することが必須です。   |

| 9 |

選択内容に問題がなければ、ページの右上にある 確認して保存 をクリックします。 |

| 10 |

保存して続行 をクリックして注文を確定します。確定した注文が注文グリッドに表示されます。 |

| 1 |

Edge Connect Request Portal サイトに移動してログインします。

| ||||||||||||||||||

| 2 |

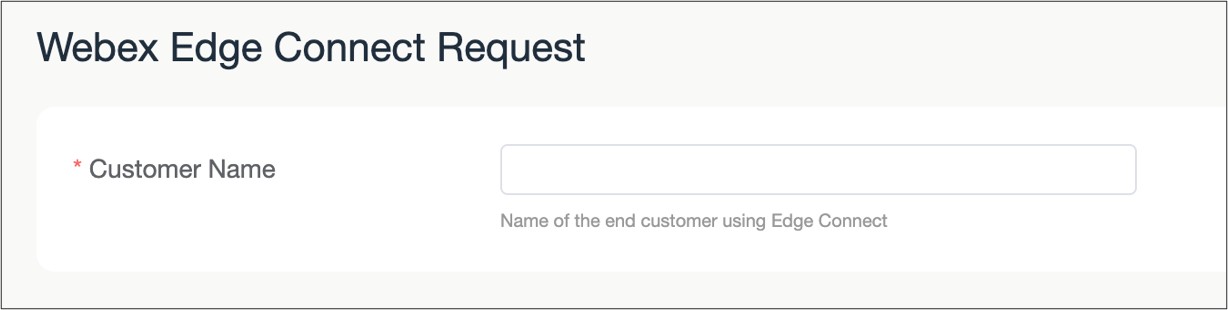

顧客名を入力してください。  | ||||||||||||||||||

| 3 |

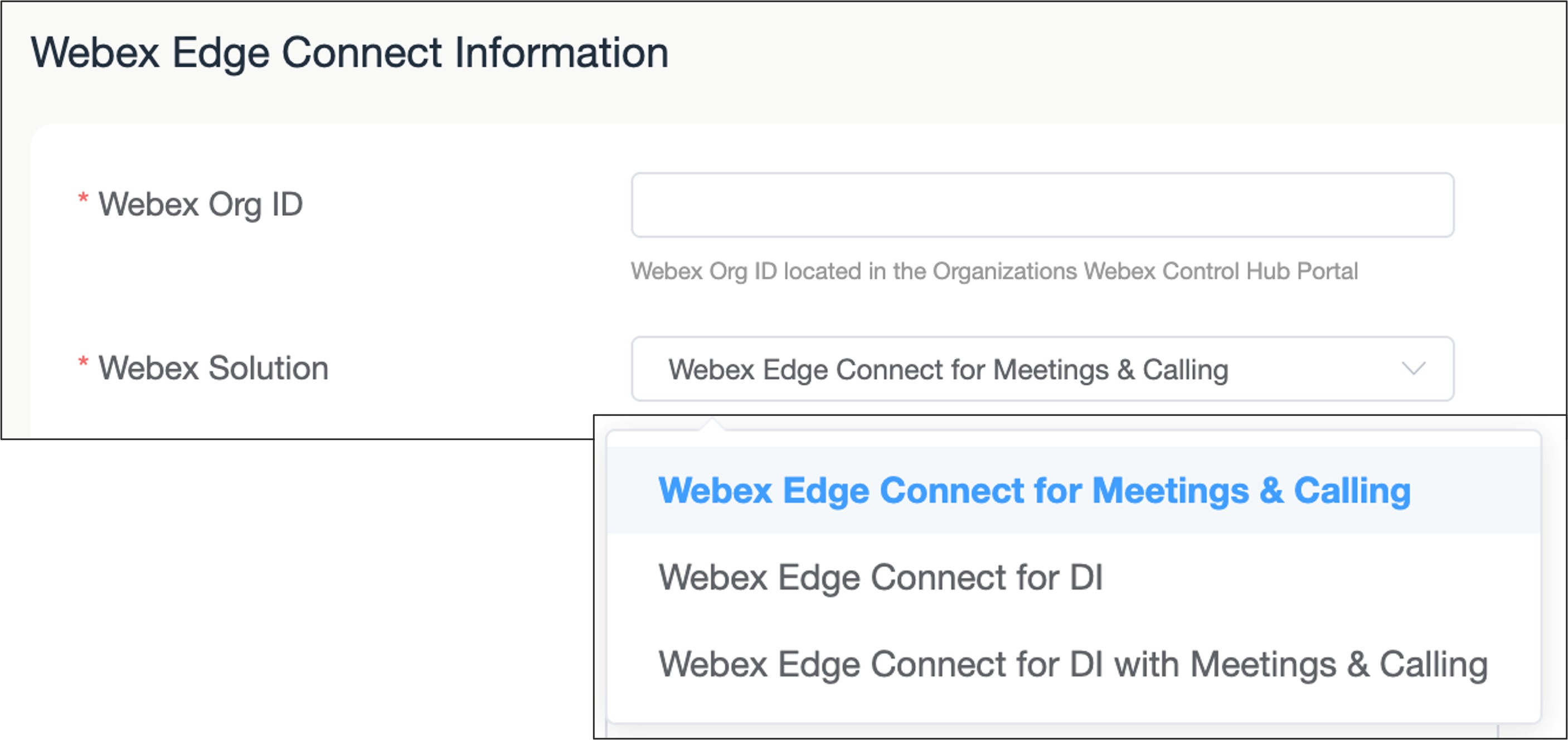

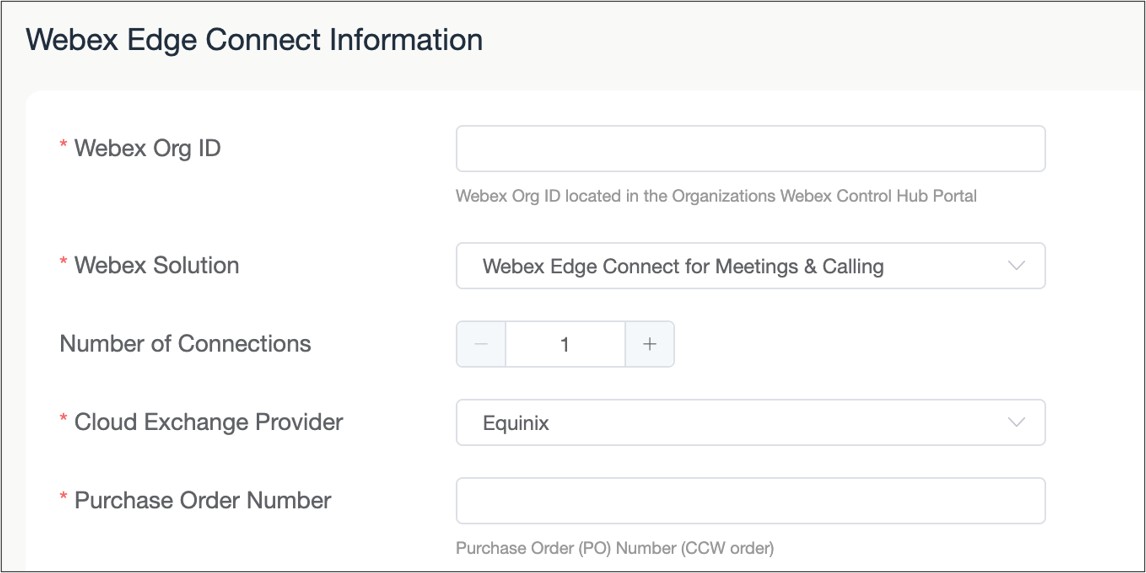

顧客の Webex 組織 ID を入力します。この情報は、コントロールハブ( 管理 )にあります。 > アカウント)。要求されている Edge Connect リンクのタイプを入力します。  | ||||||||||||||||||

| 4 |

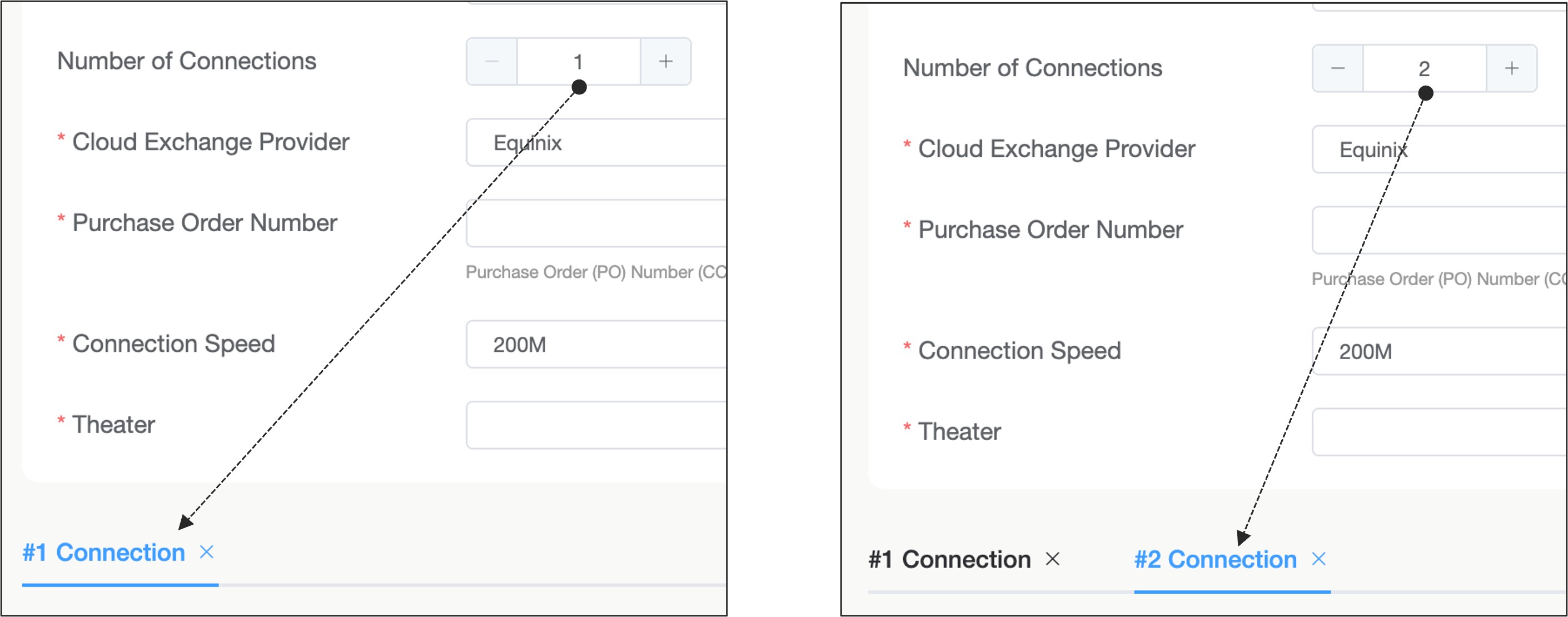

プロビジョニングする接続の数を選択します Cisco の注文で冗長オプションを選択した場合は、2 つの接続を選択する必要があります。選択した Webex ソリューションが「専用インスタンス用の Edge Connect」である場合は、2 つの接続が必要です。  | ||||||||||||||||||

| 5 |

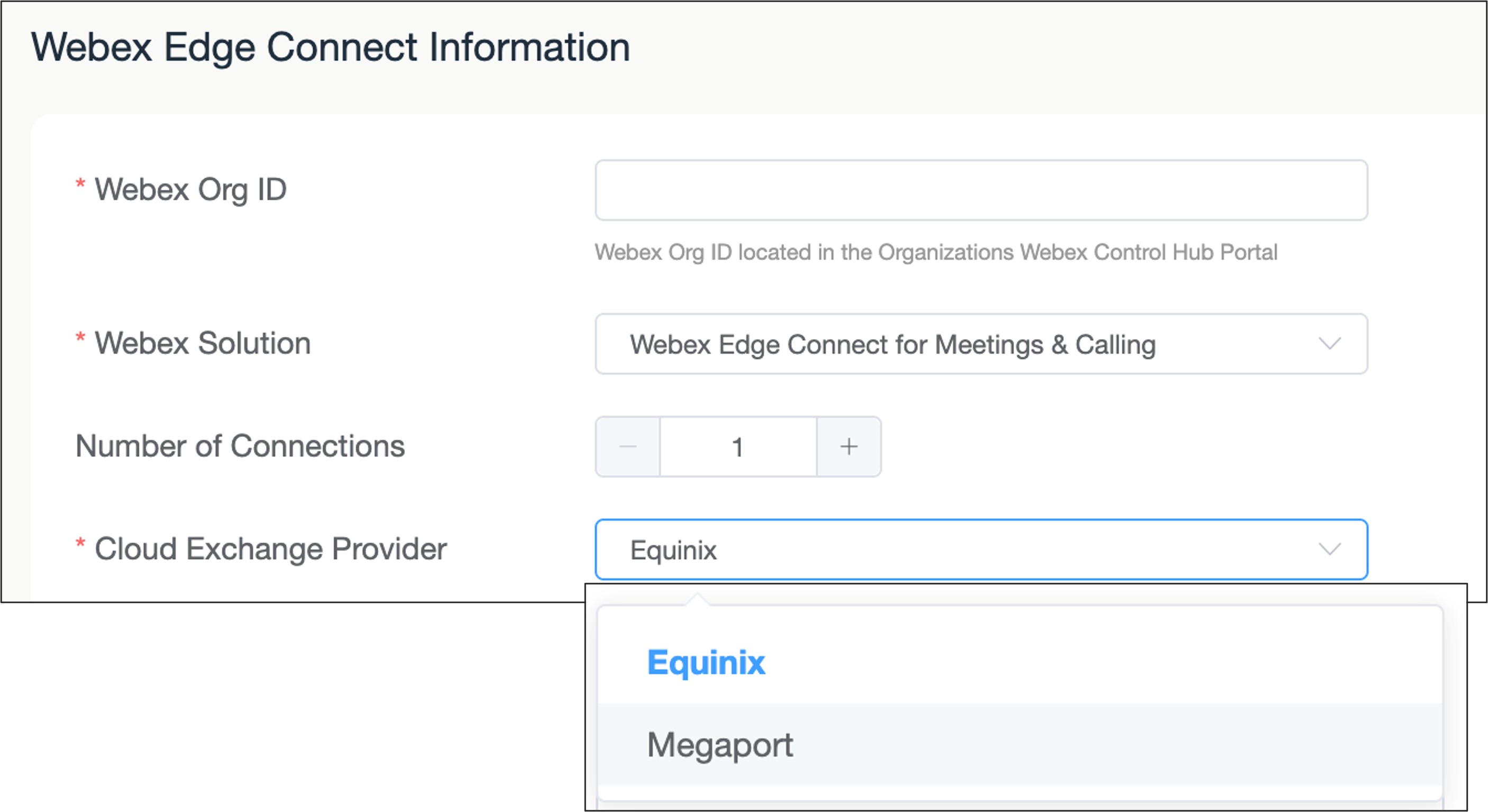

クラウド エクスチェンジ プロバイダー (Equinix または Megaport) を選択します。  | ||||||||||||||||||

| 6 |

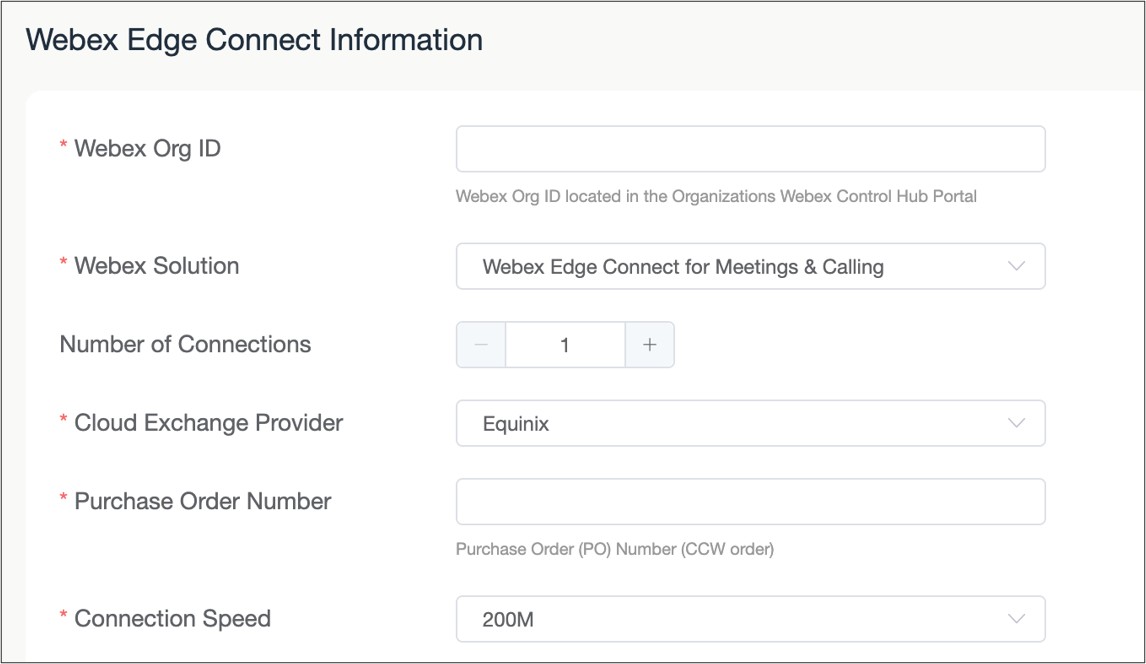

シスコの注文書を入力する (PO#).  | ||||||||||||||||||

| 7 |

リンクの接続速度を選択します。  | ||||||||||||||||||

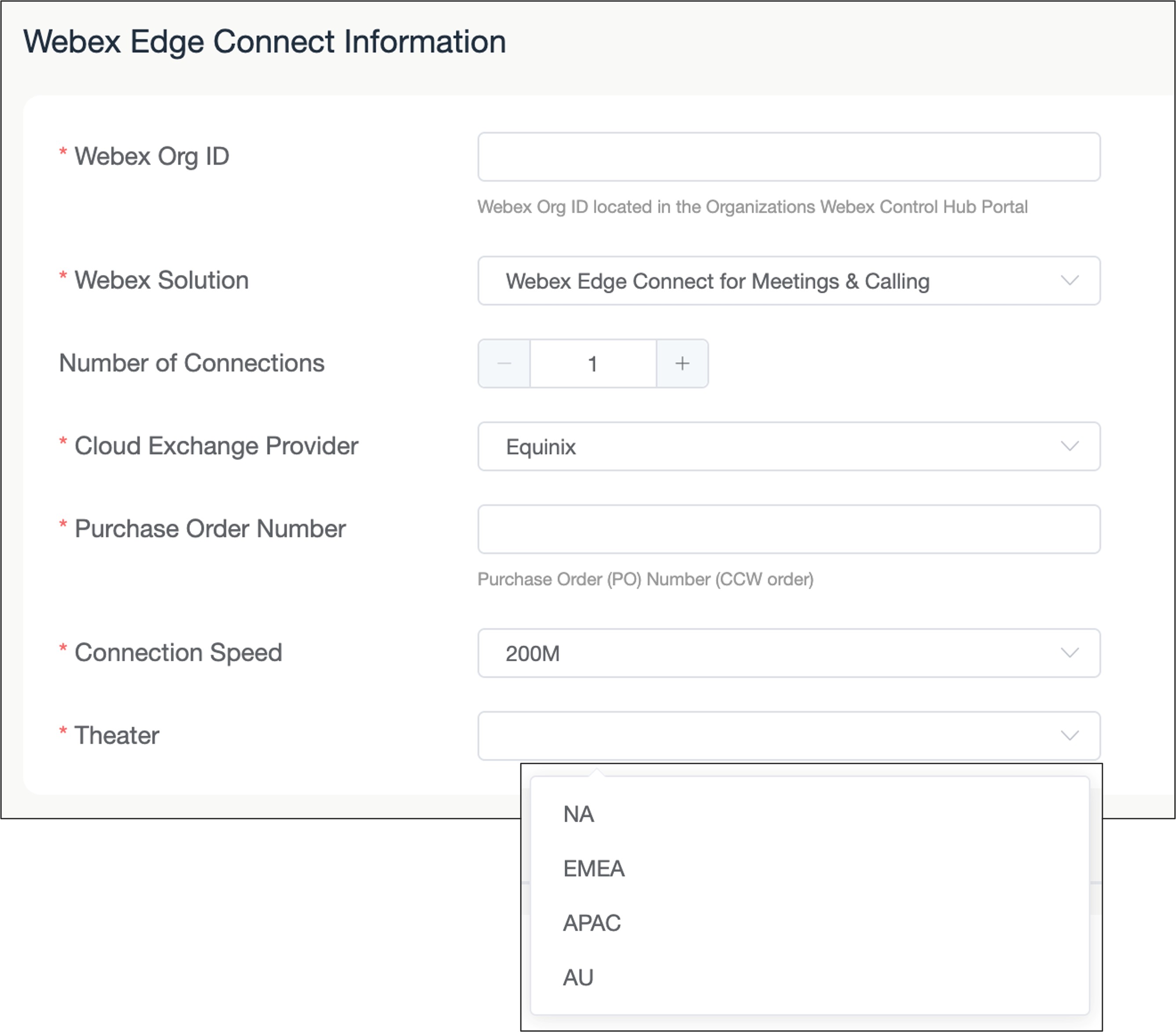

| 8 |

Edge Connect リンクをプロビジョニングするシアターを選択します。  | ||||||||||||||||||

| 9 |

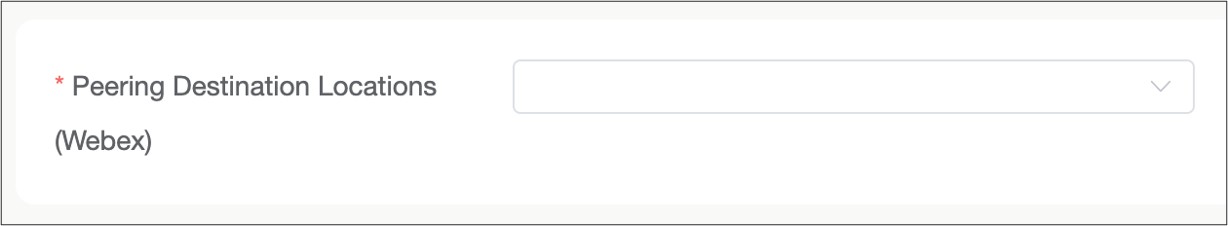

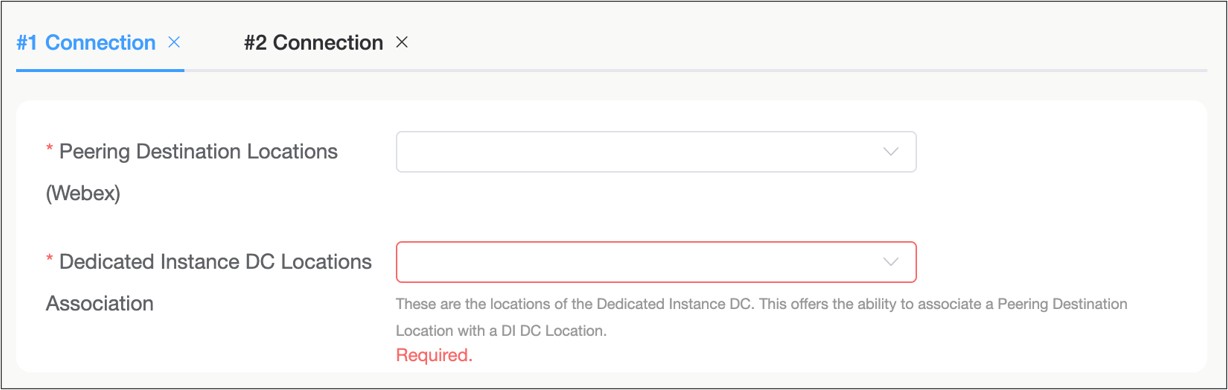

顧客リンクを終了し、Webex バックボーンにアクセスする Webex データ センターのピアリング場所を選択します。リストはシアターの選択に基づいてローカルデータセンターを更新します  | ||||||||||||||||||

| 10 |

選択した Webex ソリューションが「専用インスタンス用の Edge Connect」である場合、2 つの接続が必要です。接続ごとに、専用のプライマリおよびセカンダリ専用インスタンス データ センターの場所を選択する必要があります。  専用インスタンスのプライマリ DC ロケーションとセカンダリ DC ロケーションは、各リージョンでペアとしてグループ化されます。以下の表は劇場ごとのペアリングオプションであり、ペアリング内ではどちらをプライマリまたはセカンダリの場所として割り当てることができます。

サウジアラビアのデータセンターはサポートされていません。 | ||||||||||||||||||

| 11 |

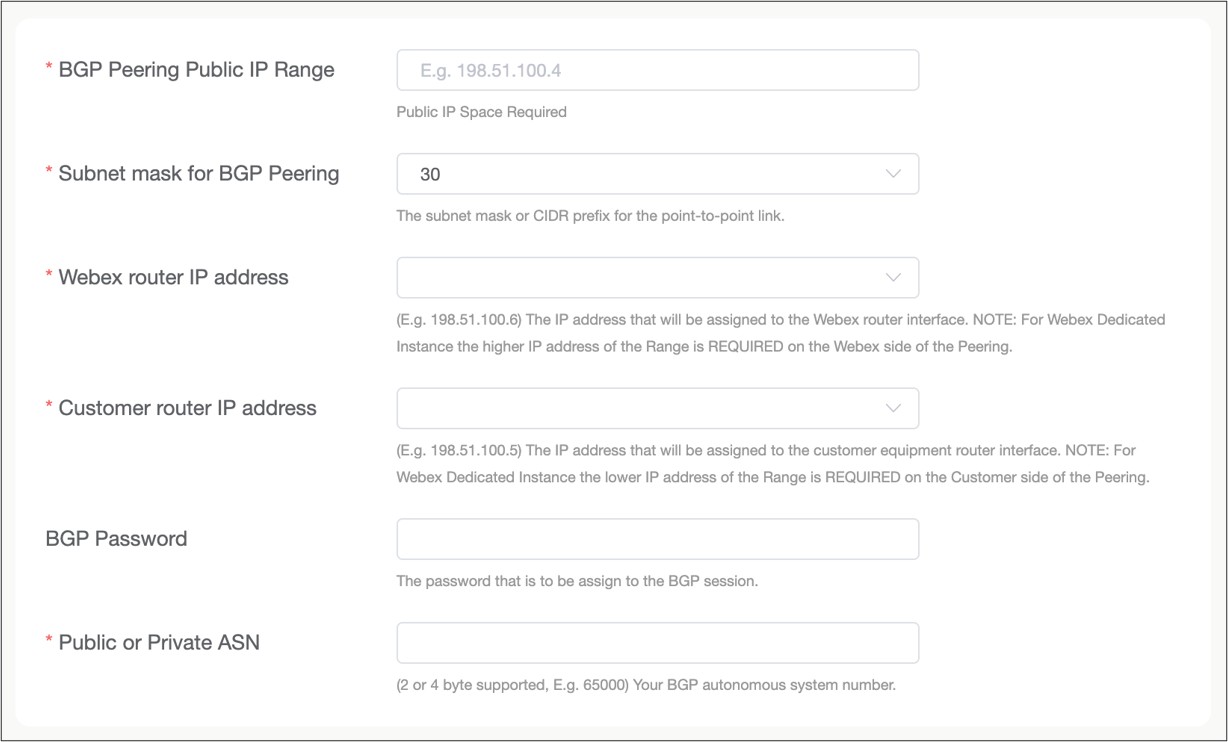

すべての IP および BGP 情報を入力して、リンクの顧客のエッジ ルータから Webex エッジ ルータへのレイヤー 3 接続を作成します。IP アドレスは顧客によって提供されます。  | ||||||||||||||||||

| 12 |

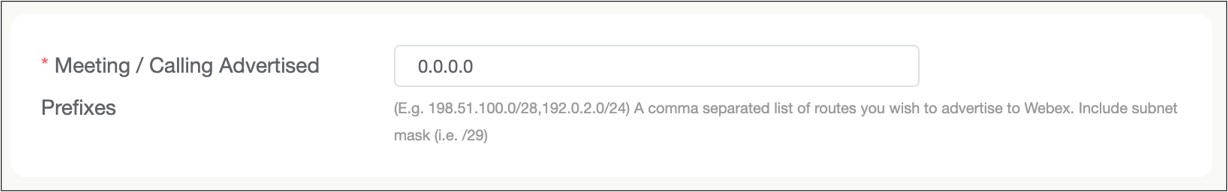

顧客が Webex にアドバタイズしている IP サブネットを入力します。これは、Edge Connect for Meetings および Calling リンクにのみ適用されます。その他のすべてのタイプの Edge Connect リンクでは、このフィールドをスキップできます。  | ||||||||||||||||||

| 13 |

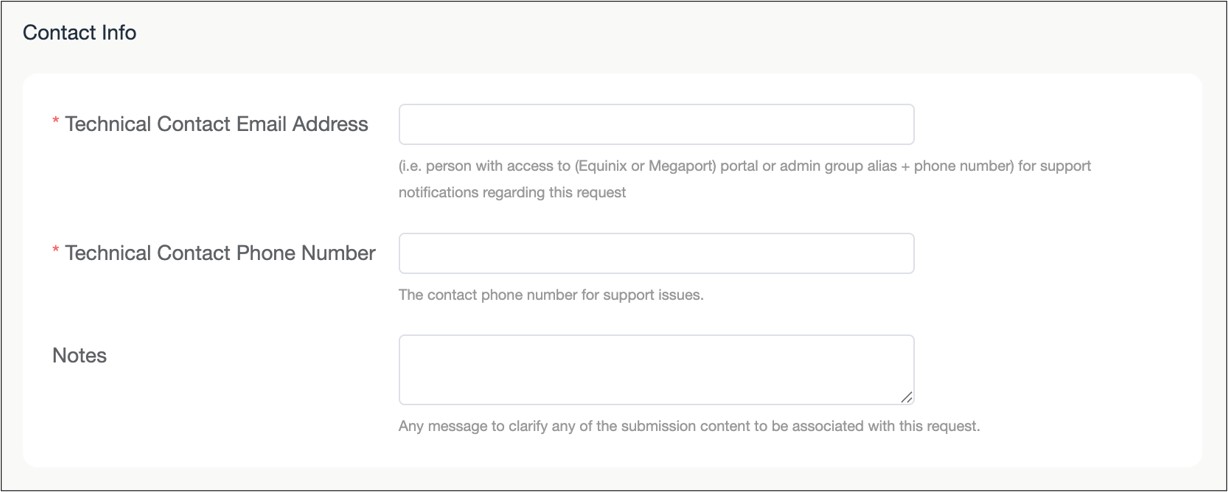

Edge Connect リンクをプロビジョニングおよび管理するチームの連絡先の詳細を入力します。1 人の人のメール アドレスではなく、複数のメール アドレスを入力することをお勧めします。  | ||||||||||||||||||

| 14 |

Web ページでリクエストを確認し、 [送信]をクリックしてプロビジョニング リクエストを入力します。 |

次に行うこと